В 2025-м защита от киберугроз — не опция, а условие выживания. ИИ сделал фишинг правдоподобнее, облачные среды — основной вектор атак, дипфейки — новым инструментом социальной инженерии. Разбираем ключевые риски, реальные кейсы последних недель и практические шаги, чтобы бизнес оставался устойчивым.

Подробности инцидента

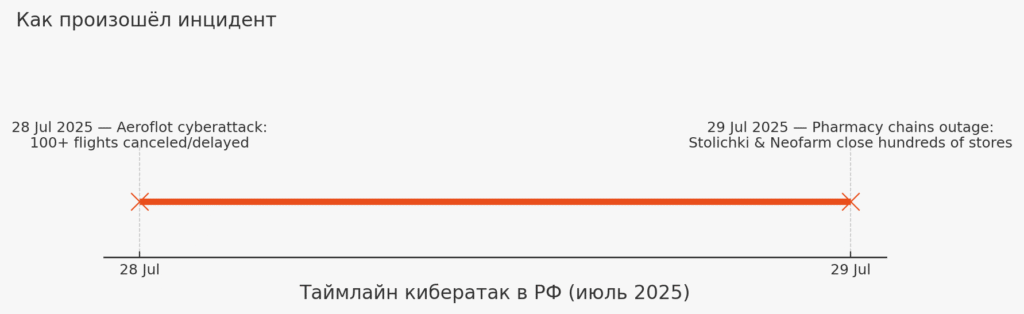

Что произошло и где. 28 июля 2025 года кибератака нарушила работу IT-систем «Аэрофлота», из-за чего было отменено/задержано 100+ рейсов; о хакерской атаке официально сообщили российские ведомства, ответственность заявили группы Silent Crow и Cyber Partisans.

Что было дальше. Уже 29 июля кибератакам подверглись крупные аптечные сети «Столички» и «Неофарм»: сотни точек временно закрылись, зависли кассы, лояльность и онлайн-заказы.

Почему это важно?

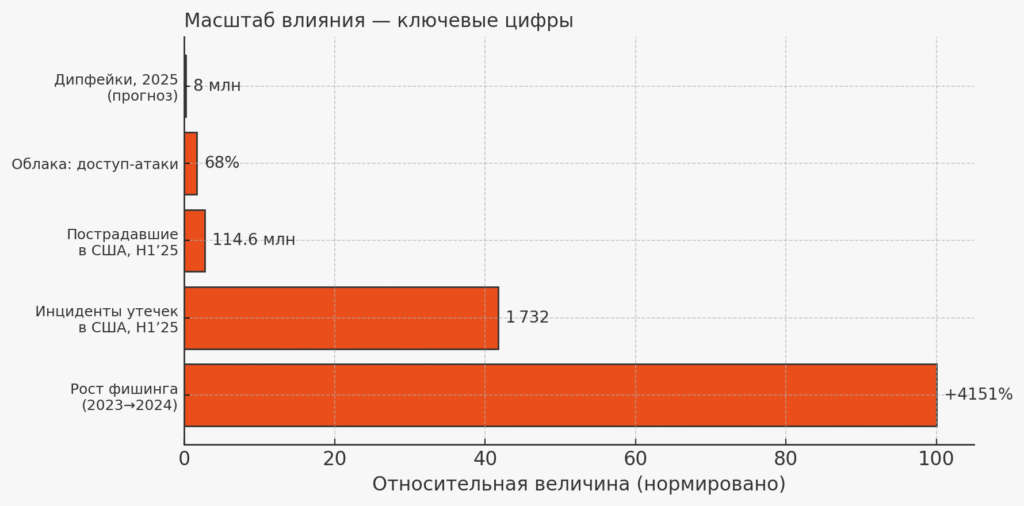

Фишинг эволюционировал: после появления генеративных ИИ рост фишинговых атак достиг +4151% (данные SlashNext/Infosecurity), тексты без ошибок и с внутренними деталями компании.

Облака — в топ-приоритетах и под огнём: 64% компаний ставят cloud-безопасность в топ-5 приоритетов, 17% — приоритет № 1; распространены атаки с использованием украденных учётных данных.

Утечки растут: в США за H1’25 зафиксировано 1 732 инцидента (+≈11% г/г); 77,83% — результат кибератак, затронуто 114,6 млн человек.

Дипфейки масштабируются: прогноз на 2025 год — около 8 млн видео/аудио-дипфейков. Уже были кейсы переводов на десятки млн $ из-за фейковых «видеозвонков».

В РФ за полгода: зафиксировано 35 утечек ПДн, в открытом доступе — свыше 39 млн записей.

Что это значит для читателя?

Собственники/С-уровень: риск простоев и прямых потерь (пример — массовые отмены рейсов), рост косвенных издержек (репутация, штрафы регуляторов).

ИТ/безопасность: облачные активы лидируют по атакам и требуют приоритезации контроля доступа и мониторинга.

Финансы/операции: атаки по цепочке поставок и на SaaS ведут к каскадным сбоям (аптеки, клиники).

Все сотрудники: рост таргетированного фишинга и дипфейков (письма «от руководителя», «видеозвонки»).

Что делать? (пошаговый план)

Учебные «микро-спринты» + проверка на практике. Регулярный фишинг-симулятор, разбор кейсов, квартальные refresh-курсы.

Жёсткая политика доступа в облаках. MFA повсюду, запрет устаревших токенов, Rotation/Just-in-Time доступ, контроль «подозрительных входов» (гео/время/анонимайзеры).

Мониторинг внешнего периметра и даркнета. Подключите DRP/Threat Intel для раннего обнаружения фишинг-доменов, утечек учётных и упоминаний бренда.

BAS — автоматизированные «боевые учения». Пускаем «виртуального противника» по всем контурам, чтобы закрывать реальные брешь до атак.

ИИ в SOC только с «землёй под ногами». Ассистенты вроде Charlotte AI ускоряют расследования и ответ на инциденты — но их выводы должны опираться на телеметрию и плейбуки.

Криптография и «данные под шифром» в работе. Рассматривайте конфиденциальные вычисления/квантовые подходы там, где критичны счетные модели и ПДн; в РФ уже есть внедрения квантовой криптографии в финсекторе.

Не всё в чат. Не отправляйте конфиденциальное в публичные ИИ-сервисы. У Samsung в 2023-м после загрузки исходников в ChatGPT ввели ограничения для сотрудников. Используйте корпоративные версии/политику и Data Loss Prevention.

Экспертные мнения

Борис Кузьмин, CTO Articul: «ИИ радикально удешевил социальную инженерию. Защита — это не один продукт, а дисциплина: обучение людей, контроль доступа в облаках и непрерывная проверка готовности (BAS).»

Александр Зырин, CIO Articul: «Главная ошибка — надеяться на ручные процессы. Нужны автоматизированные плейбуки реагирования и регулярный внешний мониторинг: фальшивые сайты, утечки учётных, упоминания компании на форумах — всё это надо ловить раньше, чем доходит до клиентов.»

Таблица: быстрые соответствия «риск → мера → инструменты»

| Риск/вектор | Что сделать | Инструменты/стандарт |

|---|---|---|

| Таргет-фишинг/дипфейки | Обучение, verify-канал, запрет одиночного утверждения платежей | NIST CSF 2.0 (Identify/Protect), внутренние регламенты. |

| Украденные учётные в облаках | MFA, минимально-необходимые права, мониторинг сессий | Политики доступа, CASB/XDR; отчёт Thales 2024/25. |

| Утечки ПДн | Шифрование в покое/при передаче/в обработке, DLP | ISO/IEC 27001, CIS Controls v8. |

| Неизвестные бреши в периметре | Непрерывные BAS-сценарии, Red Team as-a-Service | BAS-платформы/рекомендации. |

| Раннее обнаружение атак | DRP/Threat Intel, мониторинг даркнета | Recorded Future, KELA и аналоги. |

| Риск/вектор | Что сделать | Инструменты/стандарт |

|---|---|---|

| Таргет-фишинг/дипфейки | Обучение, verify-канал, запрет одиночного утверждения платежей | NIST CSF 2.0 (Identify/Protect), внутренние регламенты (Securelist) |

| Украденные учётные в облаках | MFA, минимально-необходимые права, мониторинг сессий | Политики доступа, CASB/XDR; отчёт Thales 2024/25 (Forbes) |

| Утечки ПДн | Шифрование в покое/при передаче/в обработке, DLP | ISO/IEC 27001, CIS Controls v8 (Etedge Insights, Cybernews) |

| Неизвестные бреши в периметре | Непрерывные BAS-сценарии, Red Team as-a-Service | BAS-платформы/рекомендации (CSO Online) |

| Раннее обнаружение атак | DRP/Threat Intel, мониторинг даркнета | Recorded Future, KELA и аналоги (Recorded Future, KELA Cyber Threat Intelligence) |

Источники и цифры

Aeroflot, 28 июля 2025: сообщения прокуратуры/СМИ о 100+ отмен/задержек.

Аптечные сети «Столички»/»Неофарм«, 29 июля 2025: массовые сбои и закрытия.

Рост фишинга +4151% (после появления ChatGPT): SlashNext/Infosecurity.

Облака: приоритет и характер атак (доступ по украденным учётным).

ITRC H1’25: 1 732 инцидента; 77,83% — кибератаки; 114,6 млн затронутых.

Дипфейки: прогноз DeepMedia; кейс с видеозвонком на $25,6 млн (Гонконг, 2024).

«Не всё в чат»: кейс Samsung и ограничения.

DRP/даркнет-мониторинг: Recorded Future/KELA.

Конфиденциальные/квантовые технологии в РФ (пример Газпромбанка).

Стандарты: NIST CSF 2.0, ISO/IEC 27001, CIS Controls v8.